| Application layer (Aplikačná vrstva) |

CCNA1 - Kapitola 11Vytvorenie siete |

Záver CCNA1 |

Až do teraz sme sa zaoberali službami, ktoré môže používať dátová sieť, skúmali sme vlastnosti každej vrstvy modelu OSI a fungovanie protokolov TCP / IP a podrobne sme sa zaoberali Ethernetom. Ďalším krokom je naučiť sa, ako zostaviť tieto prvky dohromady do fungujúcej siete, ktorú je možné navrhnúť udržiavať funkčnú.

|

|

Network design

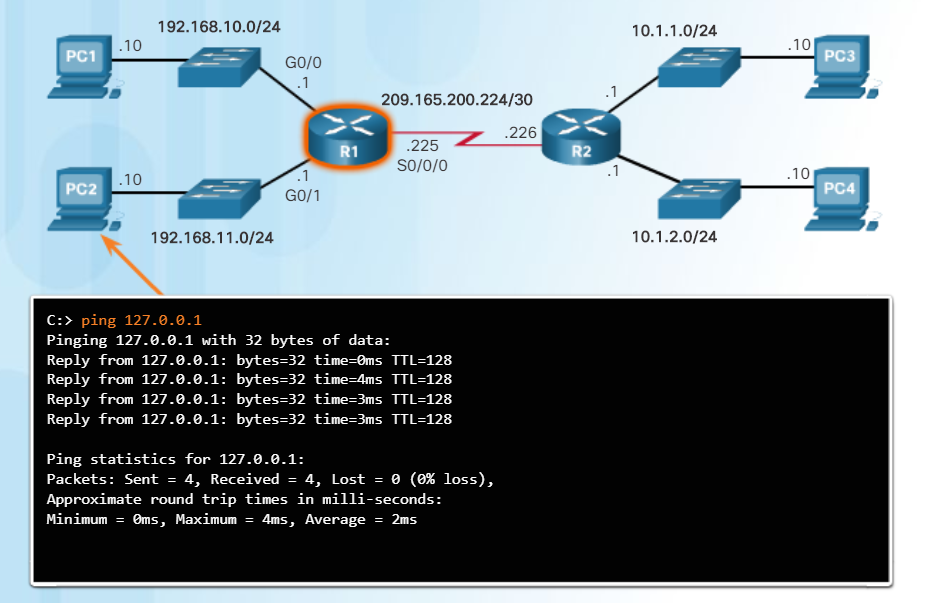

Malé sieteVäčšina podnikov je malá. Nie je preto prekvapujúce, že väčšina sietí je tiež malá. Na obrázku je znázornená typická sieť pre malé podniky. |

|

Pri malých sieťach je návrh siete jednoduchý. Počet zariadení je malý. Sieťové topológie zvyčajne zahŕňajú jeden router a jeden alebo viac switchov. Malé siete môžu mať tiež bezdrôtové prístupové body. Pokiaľ ide o pripojenie na internet, zvyčajne má malá sieť jediné pripojenie WAN poskytované pomocou DSL, káblového alebo ethernetového pripojenia.

Spravovanie malej siete vyžaduje rovnaké zručností, aké sú potrebné na spravovanie väčšej siete. Väčšina práce je zameraná na údržbu a odstraňovanie problémov, ako aj na zabezpečenie zariadení a informácií v sieti. Spravovanie malej siete vykonáva buď zamestnanec spoločnosti alebo osoba, s ktorou spoločnosť uzavrie zmluvu, v závislosti od veľkosti a typu podnikania.

Zariadenia vhodné pre malé siete

|

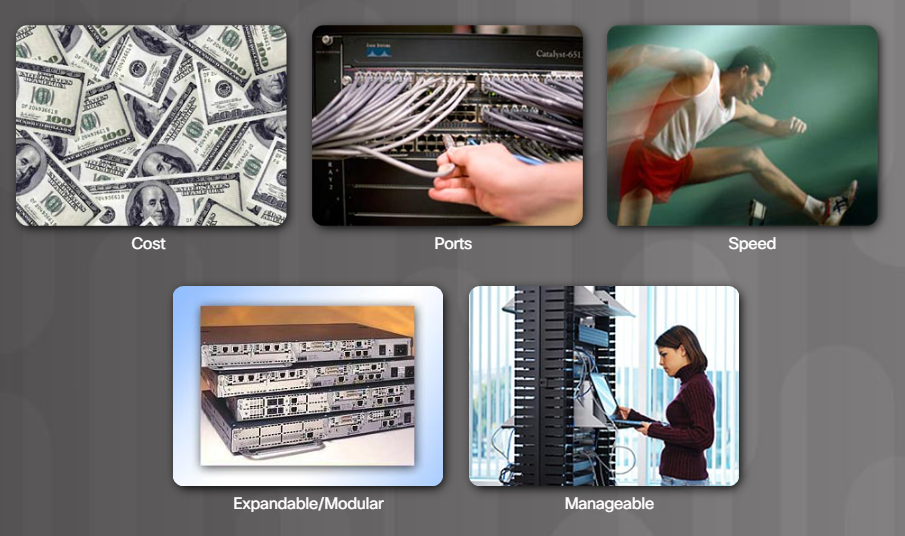

Aby sa splnili požiadavky používateľov, aj malé siete vyžadujú plán a návrh. Plán zabezpečí, aby sa náležite zvážili všetky požiadavky, nákladové faktory a možnosti siete. Pri navrhovaní malej siete je jedným z prvých aspektov návrhu typ medzizariadení(routre, switche), ktoré sa používajú na podporu siete. Pri výbere týchto zariadení existuje množstvo faktorov, ktoré je potrebné zohľadniť, ako je to znázornené na obrázku. |

|

- Náklady

- Rýchlosť a typy portov/rozhraní

- Rozšíriteľnosť

- Funkcie a služby operačného systému

- Zabezpečenie

- Kvalita služieb (QoS)

- Voice over IP (VoIP)

- Prepínanie 3. vrstvy

- Preklad adries(NAT - Network Address Translation)

- DHCP

Náklady na swtich alebo router sú určené jeho kapacitou a vlastnosťami. Kapacita zariadenia zahŕňa počet a typy dostupných portov a rýchlosť zariadenia. Ďalšími faktormi, ktoré ovplyvňujú náklady, sú možnosti správy siete, zabudované bezpečnostné technológie a voliteľné pokročilé technológie prepínania. Do úvahy sa musia brať aj náklady na káblové cesty potrebné na pripojenie každého zariadenia v sieti.

Výber počtu a typu portov na routri alebo switchi je dôležitou voľbou. Novšie počítače majú v sebe sieťové karty s rýchlosťou 1 Gb/s. Niektoré pracovné stanice a servery už obsahujú porty 10 Gb/s. Pokiaľ si pre sieť zvolíme takéto zariadenia s vyššímy prenosovými rýchlosťami, tak v budúcnosti budeme mať menšie problémy s rozširovaním siete, a nebude potrebné meniť tieto zariadenia.

Sieťové zariadenia prichádzajú vo fixnutej aj modulárnej fyzickej konfigurácii. Fixné konfigurácie majú špecifický počet a typ portov alebo rozhraní. Modulárne zariadenia majú rozširujúce sloty, ktoré poskytujú flexibilitu pri pridávaní nových modulov podľa požiadaviek na rozvoj siete. K dispozícii sú switche s ďalšími portami pre vysokorýchlostné uplinky. Routre je možné použiť na pripojenie rôznych typov sietí. Je potrebné dbať na výber vhodných modulov a rozhraní pre konkrétne médiá.

V závislosti od verzie operačného systému môže sieťové zariadenie podporovať určité funkcie a služby, ako napríklad:

IP adresovanie pre malú sieť

Pri vytváraní malej siete je potrebné vhodne naplánovať IP adresovanie. Všetci hostitelia v rámci siete musia mať jedinečnú adresu. Schéma IP adresovania by sa mala plánovať, dokumentovať a udržiavať na základe typu zariadenia, ktoré prijíma adresu.

Príklady rôznych typov zariadení, ktoré budú zohľadňovať návrh IP, sú:

- Koncové zariadenia používateľov

- Servery

- Smerovacie a prepínacie zariadenia (Routre, Switche)

- Hostitelia, ktorí sú prístupný z internetu

|

Plánovanie a dokumentácia IP adresovania siete pomáha správcovi dohliadať na správne adresovanie. Napríklad, ak je všetkým serverom priradená adresa v rozsahu 50 - 100, je ľahké identifikovať prenos servera podľa adresy IP, a využíva sa to pri odstraňovaní chýb v sieti. |

Ak adresy zariadení nie sú naplánované a zdokumentované, tak celkový beh siete nie je ľahko skontrolovateľný. Ak má server priradenú náhodnú adresu, blokovanie prístupu k tejto adrese je ťažké a klienti nemusia byť schopní nájsť tento prostriedok. Každý z týchto rôznych typov zariadení by sa mal prideliť logickému bloku adries v rozsahu adries siete.

Spoľahlivosť behu siete

|

To, že bude sieť fungovať aj napriek tomu, že nastane v niektorých bodoch problém, napríklad v jednom routri, nemusí byť tak veľký problém, pokiaľ máme sieeť navrhnutú aj so záložnou cestou pre prípadné chyby v sieti. Tak ako je znázornené na obrázku. Pokiaľ zlyhá jeden router, tak sa pre tok údajov použije druhý, a prevádzka bude stále funkčná. Nazýva sa to aj "Redundancy"(nadbytočnosť). |

|

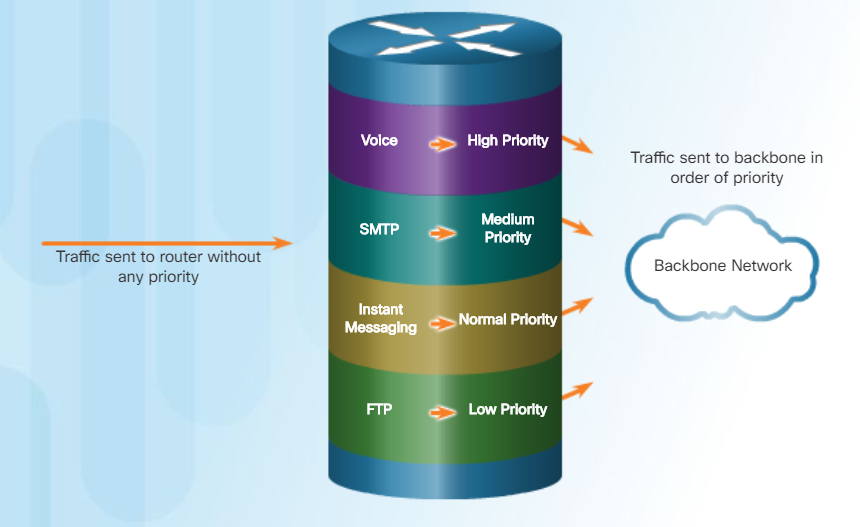

Riadenie toku dát

|

Pri návrhu siete by mal správca siete zvážiť rôzne typy prenosu dát a ich spracovanie. Routre a switche v malej sieti by mali byť nakonfigurované tak, aby podporovali prenos v reálnom čase, napríklad hlas a video, zreteľne bez výpadku paketov, v porovnaní s inými dátovými prenosmi. V skutočnosti, dobrý návrh siete starostlivo klasifikuje prenos podľa priority, ako je to znázornené na obrázku. Na konci je cieľom dobrého návrhu siete, a to aj pre malú sieť, zvýšenie produktivity zamestnancov a minimalizácia výpadkov v sieti. |

|

Rast malých sietí

Rast je pre mnoho malých podnikov prirodzeným procesom a ich siete musia zodpovedajúcim spôsobom rásť. V ideálnom prípade má správca siete dostatok času na vykonanie inteligentných rozhodnutí o rozširovaní siete v súlade s rastom spoločnosti.

Na zväčšenie siete je potrebných niekoľko prvkov:

- Sieťová dokumentácia - fyzicka a logická topológia

- Zariadenia - zoznam zariadení, ktoré tvoria sieť

- Rozpočet - rozpočet na nákup vybavenia

- Analýza toku dát - protokoly, aplikácie, služby a príslušné požiadavky pre sieť

Analyzátor protokolov

|

Pri určovaní spôsobu riadenia sieťového prenosu, najmä keď sa sieť rozrastá, je dôležité pochopiť typ prenosu, ktorý prechádza sieťou, ako aj aktuálny tok prevádzky. Ak nie sú známe typy prenosu, analyzátor protokolov pomôže identifikovať prenos a jeho zdroj. Na určenie tokov prevádzky je dôležité:

|

|

Informácie zhromaždené protokolovým analyzátorom sa vyhodnocujú na základe zdroja a cieľa prenosu, ako aj podľa typu zasielanej prevádzky. Táto analýza sa môže použiť na rozhodovanie o tom, ako efektívnejšie riadiť dopravu. To sa dá dosiahnuť napríklad znížením zbytočných tokov prenosu alebo úplnou zmenou vzorcov toku presunutím servera.

Niekedy jednoduché premiestnenie servera alebo služby do iného segmentu siete zlepšuje výkon siete a uspokojuje rastúce potreby prenosu. Inokedy, optimalizácia výkonu siete vyžaduje zásadný redizajn siete.

Bezpečnostné hrozby a zraniteľné miesta

|

Vniknutie neoprávnenej osoby do siete môže mať za následok množstvo bezpečnostných problémov. Útoky na sieť môžu byť zničujúce a môžu viesť k strate času a peňazí v dôsledku poškodenia alebo odcudzenia dôležitých informácií. Votrelci môžu získať prístup k sieti prostredníctvom zraniteľnosti softvéru, hardvérových útokov alebo hádaním niekoho používateľského mena a hesla. Votrelci, ktorí získajú prístup úpravou softvéru alebo zneužitím zraniteľností softvéru, sa nazývajú hackeri. Keď hacker získa prístup do siete, môžu sa objaviť štyri typy hrozieb: |

|

|

|

Fyzická bezpečnosť siete

Rovnako zraniteľná je fyzická bezpečnosť zariadení. Útočník môže sieť ohroziť aj fyzickým spôsobom. Štyri triedy fyzických hrozieb sú:

- Hardverové hrozby - fyzické poškodenie serverov, routrov, switchov, kabelážnych zariadení a pracovných staníc

- Environmentálne hrozby - extrémne teploty (príliš horúce alebo príliš chladné) alebo extrémy vlhkosti (príliš mokré alebo príliš suché)

- Elektrické hrozby - napäťové špičky, nedostatočné napájacie napätie (brownouts), nepodmienené napájanie (hluk) a celková strata energie

- Ohrozenie údržby - zlá manipulácia s kľúčovými elektrickými komponentmi (elektrostatický výboj), nedostatok kritických náhradných dielov, zlá kabeláž, a zlé označovanie

|

Tieto hrozby sa riešia následovne:

|

|

Zraniteľnosti siete

Zraniteľnosť je stupeň slabosti, ktorý je súčasťou každej siete a zariadenia. Patria sem smerovače, prepínače, počítače, servery a dokonca aj bezpečnostné zariadenia. Sieťové zariadenia, ktoré sú predmetom útoku, sú zvyčajne koncové body, ako sú servery a stolné počítače.

Existujú tri hlavné zraniteľné miesta alebo slabé stránky:

- Technologické

- Slabosti TCP/IP - HTTP, FTP a ICMP sú zraniteľné

- Operané systémy - Každý OS má svoje bezpečnostné riziká, avšak dá sa voči ním brániť napríklad pomocou firewallom a antivírusom.

- Slabosti Sieťových zariadení - routre a switche majú taktiež bezpečnostné riziká, voči ktorým sa treba brániť, ako sú napr. heslá, nedostatočné overenie totoťnosti, smerovacie protokoly a hrozby v samotných firewalloch

- Konfiguračné

- Bezpečnostné pravidlá

| Konfiguračné slabosti | Ako je táto slabosť využívaná |

| Nezabezpečené používateľské účty | Údaje o používateľskom konte môžu byť cez internet prenášať nezabezpečene, čo môže mať za následok únik týchto informácií |

| Slabé heslá na účtoch s prístupom do systému | Slabé heslá majú za následok možnú infiltráciu hackera do siete, a môže získať prístup k citlyvým dokumentom |

| Nesprávne nakonfigurované internetové služby | Bežným problémom je zapnutie JavaScriptu vo webových prehľadávačoch, ktoré umožňuje útoky prostredníctvom nepriateľského JavaScriptu pri prístupe na nedôveryhodné stránky. Medzi ďalšie potenciálne zdroje slabých stránok patria nesprávne nakonfigurované terminálové služby, FTP alebo webové servery (napr. Microsoft Internet Information Services (IIS), Apache HTTP Server). |

| Nezabezpečené predvolené nastavenia v produktoch | Mnoho produktov má také predvolené nastavenia, ktoré majú možné bezpečnostné hrozby |

| Nesprávne nakonfigurované sieťové zariadenia | Chybná konfigurácia samotného zariadenia môže spôsobiť značné bezpečnostné problémy. Napríklad nesprávne nakonfigurované prístupové zoznamy, smerovacie protokoly alebo reťazce komunity SNMP môžu otvoriť veľké bezpečnostné chyby. |

Všetky tri tieto zraniteľné prvky môžu viesť k rôznym útokom vrátane útokov škodlivých programov a sieťových útokov.

Sieťové útoky

Škodlivý softvér je kód, ktorý je špeciálne navrhnutý tak, aby poškodil, narušil, ukradol alebo spôsobil „zlé“ alebo nezákonné konanie v súvislosti s údajmi, hostiteľmi alebo sieťami. Vírusy, červy a trójske kone sú typmi škodlivého softvéru.

- Vírusy

- Worms (červy)

- Trójske kone

Počítačový vírus je typ škodlivého softvéru, ktorý sa šíri vložením jeho kópie do iného programu a stáva sa jeho súčasťou. Šíri sa z jedného počítača na druhý a pri cestovaní zanecháva infekcie. Vírusy líšia od závažnosti škôd, ktoré spôsobujú. Takmer všetky vírusy sú pripojené k spustiteľnému súboru(.exe), čo znamená, že vírus môže existovať v systéme, ale nebude aktívny ani schopný šíriť sa, kým užívateľ nespustí alebo neotvorí škodlivý súbor alebo program. Keď sa vykoná normálny kód, vykoná sa aj vírusový kód. Vírusy sa šíria, keď sa softvér alebo dokument, ku ktorému sú pripojené, prenesie z jedného počítača do druhého pomocou siete, disku, zdieľania súborov, alebo infikovaných príloh e-mailov.

Počítačové červy sú podobné vírusom. Na rozdiel od vírusov, ktoré si vyžadujú šírenie infikovaného hostiteľského súboru, sú červy samostatný softvér a na šírenie nevyžadujú hostiteľský program ani ľudskú pomoc. Červ sa nemusí pripojiť k programu, aby infikoval hostiteľa a vstúpil do počítača prostredníctvom zraniteľného miesta v systéme. Červi využívajú výhody systémových funkcií na cestovanie v sieti.

Trójsky kôň je ďalší druh škodlivého softvéru. Názov odvodený od gréckej Tróji. Je to škodlivý softvér, ktorý vyzerá bezpečne. Používatelia sú zvyčajne závádzaný o funkcii tohto programu, ktorý sa chystajú spustíť. Po spustení môže dosiahnuť ľubovoľný počet útokov na hostiteľa. (mazanie súborov, krádež údajov, alebo aktiváciu a šírenie iného škodlivého softvéru, napríklad vírusov). Trójske kone sú tiež známe tým, že vytvárajú "back doors"(zadné vrátka), ktoré poskytujú nebezpečným používateľom prístup do systému.

Na rozdiel od vírusov a červov sa trójske kone nereprodukujú infikovaním iných súborov ani sa nereprodukujú. Trójske kone sa musia šíriť prostredníctvom interakcie používateľa, napríklad otvorením e- poštovú prílohu alebo stiahnutie a spustenie súboru z internetu.

Prieskumné útoky

Okrem útokov škodlivého kódu je možné, že siete sa stanú obeťou rôznych sieťových útokov. Sieťové útoky možno rozdeliť do troch hlavných kategórií:

- Výskumné útoky - objavovanie a mapovanie siete, systémov, služieb alebo zranizeľností siete

- Útoky na získanie prístupu - Neoprávnená manipulácia s údajmi, prístupu do systému alebo oprávneniami používateľov

- DoS - Denial of service (odopretie služby) - deaktivácia alebo poškodenie služieb

Pri prieskumných útokoch môžu hackeri používať internetové nástroje, ako sú nástroje nslookup a whois, na jednoduché určenie priestoru adries IP priradeného danej spoločnosti. Po určení adresného priestoru, útočník môže vykonať ping na verejne prístupných IP adresách, aby identifikoval aktívne adresy. Na pomoc s automatizáciou tohto kroku môže útočník použiť nástroj na tok pingov, napríklad fping alebo gping, ktorý systematicky pingujú všetky sieťové adresy v danom rozsahu alebo podsieti. Je to podobné prehliadaniu časti telefónneho zoznamu a volaniu každého čísla, aby sme zistili, kto odpovedá.

Útoky na získanie prístupu

Útoky na prístup využívajú známe zraniteľné miesta v autentifikačných službách, službách FTP a webových službách na získanie vstupu na webové účty, dôverné databázy a ďalšie citlivé informácie. Útok prístupu umožňuje jednotlivcovi získať neoprávnený prístup k informáciám, na ktoré nemá právo prezerať.

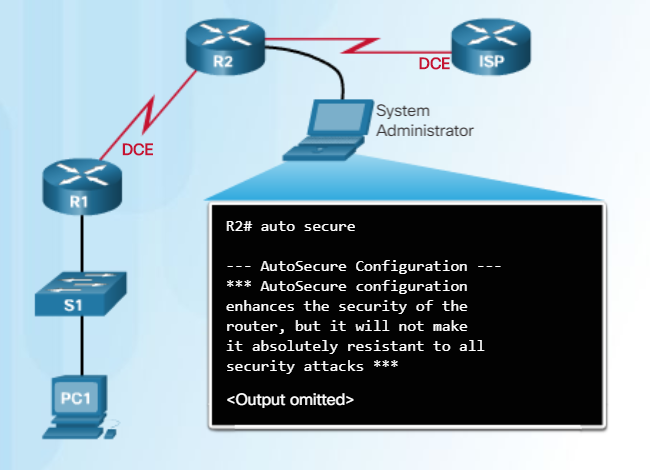

Zabezpečenie zariadení

Keď je v zariadení nainštalovaný nový operačný systém, bezpečnostné nastavenia sa nastavia na predvolené hodnoty. Vo väčšine prípadov je táto úroveň bezpečnosti nedostatočná. V prípade routrov Cisco sa funkcia Cisco AutoSecure môže použiť na zabezpečenie systému, ako je to znázornené na obrázku. Navyše, je potrebné urobiť niekoľko jednoduchých krokov, ktoré sa týkajú väčšiny operačných systémov:

|

|

Heslá

Na ochranu sieťových zariadení je dôležité používať silné heslá. Toto sú štandardné zásady pri heslovaní zariadení:

- Používnie dĺžky hesla najmenej 8 znakov, najlepšie 10 alebo viac znakov. Čím dlhšie je heslo, tým narástá aj jeho sila.

- Zložitejšie heslá - zahrnutie kombinácií veľkých a malých písmen, číslic, symbolov a medzier, ak sú povolené.

- Vyhnutie sa heslám na základe opakovania, bežných slovníkových slov, písmen alebo číslic, užívateľských mien, relatívne alebo spoločenské mená, biografické informácie, ako sú dátumy narodenia, identifikačné čísla, mená predkov alebo iné ľahko identifikovateľné informácie.

- Zámerne omylom napísať heslo "zle". Napríklad Smith = Smyth = 5mYth alebo Security = 5ecur1ty.

- Často meniť heslá.

- Nezapisovať si heslá a nenechávať ich na viditeľných miestach, napríklad na stole alebo na monitore.

- Zobraziť príklady nesprávnych prístupových hesiel

- Zobraziť príklady silných prístupových hesiel

| Heslo | Prečo je toto heslo slabé |

| secret | Príliš jednoducho uhádnuteľne, toto slovo napadne veľa ľudí pri hádaní hesla |

| Nováková | Pokiaľ to je meno ženy za slobodna, tak to je takisto jednoducho uhádnuteľné |

| toyota | Populárna značka auta, takisto jednoducho uhádnuteľné |

| bob1967 | Meno a rok narodenia. Hackery skúšajú takého heslá ako prvé |

| Blueleaf123 | Jednoduché slová zo slovníka a pár čisiel, ktoré by softvér na prelomenie hesla mohol takisto rýchlo uhádnuť |

| Heslo | Prečo je toto heslo silné |

| gdf69nv8a65f | Kombinácia mnohých znakov a čísiel, ktoré nemajú žiadny význam a sú absolútne náhodou kombináciou |

| f9!g s6@1p7 | Oproti predošlému heslu tu je ešte využitá výhoda použitia rôznych symbolov a medzeri |

Obrázok ukazuje príklady silných a slabých hesiel.

Na Cisco routroch sú medzery pre heslá ignorované, ale medzery za prvým znakom nie sú. Jednou z metód na vytvorenie silného hesla je preto použitie medzerníka a vytvorenie hesla zloženého z mnohých slov. Toto sa nazýva passphrase(prístupová fráza). Heslo tohto typu je často ľahšie zapamätateľné. Je tiež dlhšie a ťažšie na uhádnutie.

Základné bezpečnostné postupy

Existuje niekoľko krokov, ktoré môžu pomôcť zaistiť, aby heslá zostali utajené. Príkaz "service password-encryption" zabraňuje neoprávneným osobám prezerať si heslá v obyčajnom texte v konfiguračnom súbore, ako je to znázornené na obrázku nižšie. Tento príkaz spôsobí zašifrovanie všetkých hesiel, tak aby si ich človek prezerajúci bežiaciu konfiguráciu zariadenia nemohol zistiť.

Ďalším spôsobom, ako sa hackeri pokúšajú prelomiť heslá, je jednoducho vyskúšanie viacerých hesiel, kým jedno nefunguje. Tomuto typu útoku je možné zabrániť, tak že nastavíme maximálny možný počet pokusov na zadanie hesla, a pokiaľ sa využije maximálny počet pokusov, tak sa zariadenie zablokuje na určitú dobu.

|

Router (config) # login block-for 120 attempts 3 within 60 Príkaz "exec-timeout" je ďalší skvelý nástroj na bezpečnosť zariadení. Pokiaľ je tento príkaz zadaný, tak pokiaľ je zariadenie, napr. router, nečinné určitý dobu, tak automaticky odpojí používateľa od príkazového riadku, a na prístup k nemu bude musieť znova zadať všetky potrebné prístupové heslá.

Router (config) # line vty 0 4 Tento príkaz nakonfiguruje zariadenie na na odpojenie od nečinného používateľa po 10-tich minútach. |

Router(config)# service password-encryption |

Zapnutie SSH

Telnet nie je zabezpečený. Dáta obsiahnuté v pakete Telnet sa prenášajú nešifrované. Z tohto dôvodu sa dôrazne odporúča povoliť SSH na zariadeniach pre bezpečný vzdialený prístup. Je možné nakonfigurovať zariadenie Cisco na podporu SSH pomocou štyroch krokov, ako je to znázornené na obrázku.

|

Krok 1.

Skontrolujte, či má router jedinečné meno, a žiadny iný router nemá také isté meno, a potom nakonfigovať názov domény pomocou príkazu ip domain-name v globálnom konfiguračnom móde. Krok 2. Aby router mohol šifrovať prenos SSH, musí sa vygenerovať jednosmerný tajný kľúč. Na vygenerovanie kľúča SSH treba použiť príkaz crypto key generate rds general-keys. Pri tomto šifrovaní si stačí uvedomiť, že modul určuje veľkosť kľúča a môže byť nakonfigurovaný od 360 bitov do 2048 bitov. Čím je modul väčší, tým je kľúč bezpečnejší, ale tým dlhšie trvá šifrovanie a dešifrovanie informácií. Minimálna odporúčaná dĺžka modulu je 1024 bitov. |

R1# conf t |

|

Krok 3.

Vytvoriť lokálnu databázu prístupových mien pomocou príkazu username. Povoľiť prichádzajúce relácie SSH pomocou príkazov login local a transport input ssh v line vty 0 4. |

|

Výkonnosť siete

Výkonnosť siete je veľmi dôležitým prvkom každej siete. Čím je výkon vyšší, tým viac dát môžeme preposielať rýchlejšie. Pozrieme sa teda na veci, ktoré súvisia s jej kontrolou.

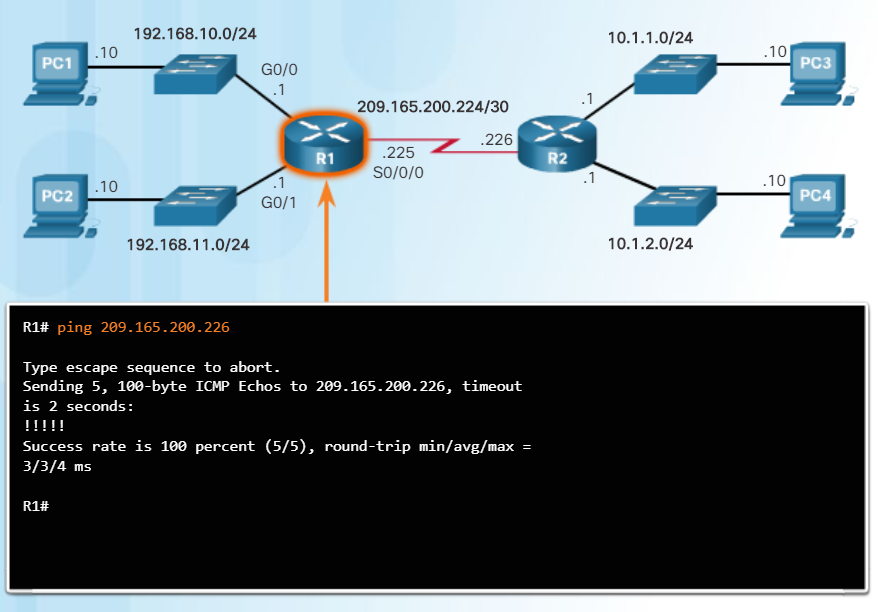

Príkaz ping

Použitie príkazu ping je skvelý spôsob testovania pripojenia. Príkaz ping používa protokol ICMP (Internet Control Message Protocol) a overuje pripojenie vrstvy 3. Príkaz ping neurčuje v čom je problém, ale môže pomôcť identifikovať zdroj problému, čo je dôležitý prvý krok pri riešení problémov so zlyhaním siete.

|

Indikátory IOS Ping

|

|

|

"." (obdobie) môže naznačovať, že k problému s pripojením došlo niekde pozdĺž cesty. Môže tiež naznačovať, že router pozdĺž cesty nemal trasu k cieľu a neposlal cieľovú správu ICMP. Môže tiež naznačovať, že ping bol zablokovaný zabezpečením zariadenia. Pri odosielaní príkazu ping v sieti Ethernet LAN pre prvú požiadavku echa je spoločné vypršanie časového limitu, ak je potrebný proces ARP. „U“ znamená, že smerovač pozdĺž cesty odpovedal ICMP nedosiahnuteľnou správou. Smerovač buď nemal trasu k cieľovej adrese, alebo že požiadavka ping bola zablokovaná. |

|

Testovanie loopbacku

|

Príkaz ping sa môže tiež použiť na overenie vnútornej konfigurácie IP na lokálnom hostiteľovi pingovaním loopback adresy 127.0.0.1, ako je to znázornené na obrázku vpravo. Týmto sa overuje správna činnosť protokolov zo sieťovej vrstvy do fyzickej vrstvy. |

Sledovanie trasy prenosu správy

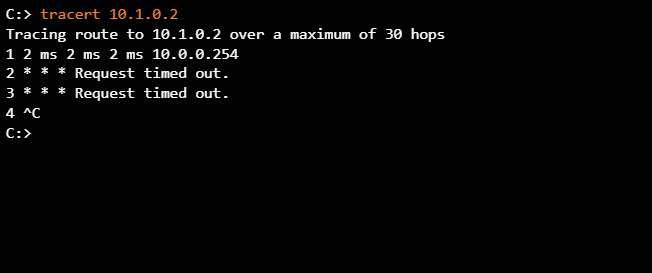

Obrázok 1 |

Správa trace vracia zoznam zariadení, cez ktoré táto správa prešla, keď bola presmerovovávaná jednotlivými smerovacími zariadeniami. Pri vykonávaní sledovania z počítača so systémom Windows sa používa príkaz tracert. Pri sledovaní trasy z CLI routra treba použiť príkaz traceroute. |

|

Obrázok 2 ukazuje príklad výstupu príkazu tracert zadaného na hostiteľovi 1 na sledovanie trasy k hostiteľovi 2. Jedinou úspešnou odpoveďou bola brána v smerovači A. Požiadavky na sledovanie smerovali do nasledujúceho časového limitu hopu, čo znamená, že ďalší smerový smerovač nevykonal reagovať. Výsledky sledovania naznačujú, že v sieti mimo LAN došlo k zlyhaniu, alebo že tieto smerovače boli nakonfigurované tak, aby neodpovedali na žiadosti o odozvu použité v sledovaní. |

Obrázok 2 |

Príkazy show

Príkazy "show" zobrazujú relevantné informácie o konfigurácii a prevádzke zariadenia.

Sieťoví technici používajú príkazy show vo veľkej miere na prezeranie konfiguračných súborov, kontrolu stavu rozhraní a procesov zariadenia a overovanie prevádzkového stavu zariadenia. Príkazy show sú dostupné bez ohľadu na to, či bolo zariadenie nakonfigurované pomocou CLI alebo Cisco Configuration Professional.

Stav takmer každého procesu alebo funkcie smerovača je možné zobraziť pomocou príkazu show. Niektoré z populárnejších príkazov show sú:

- show running-config

- show interfaces

- show arp

- show ip route

- show protocols

- show version

R1# show running-config

<Output omitted>

Building configuration...

Current configuration : 1063 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

hostname R1

enable secret 5 $1$i6w9$dvdpVM6zV10E6tSyLdkR5/

no ip domain lookup

!

interface FastEthernet0/0

description LAN 192.168.1.0 default gateway

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

interface FastEthernet0/1

no ip address

shutdown

duplex auto

speed auto

!

interface Serial0/0/0

description WAN link to R2

ip address 192.168.2.1 255.255.255.0

encapsulation ppp

clock rate 64000

no fair-queue

!

interface Serial0/0/1

no ip address

shutdown

!

interface Vlan1

no ip address

!

router rip

version 2

network 192.168.1.0

network 192.168.2.0

!

banner motd ^CUnauthorized Access Prohibited^C

!

ip http server

!

line con 0

password cisco

login

line aux 0

line vty 0 4

password cisco

R1# show interfaces

<Output omitted>

FastEthernet0/0 is up, line protocol is up

Hardware is Gt96k FE, address is 001b.5325.256e

(bia 001b.5325.256e)

Internet address is 192.168.1.1/24

MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, 100BaseTX/FX

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:17, output 00:00:01, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes);

Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

196 packets input, 31850 bytes

Received 181 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog

0 input packets with dribble condition detected

392 packets output, 35239 bytes, 0 underruns

0 output errors, 0 collisions, 3 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier

0 output buffer failures, 0 output buffers swapped out

FastEthernet0/1 is administratively down,

line protocol is down

Serial0/0/0 is up, line protocol is up

Hardware is GT96K Serial

Internet address is 192.168.2.1/24

MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation PPP, LCP Listen, loopback not set

Keepalive set (10 sec)

Last input 00:00:02, output 00:00:03, output hang never

Last clearing of "show interface" counters 00:51:52

Input queue: 0/75/0/0 (size/max/drops/flushes);

Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

401 packets input, 27437 bytes, 0 no buffer

Received 293 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

389 packets output, 26940 bytes, 0 underruns

0 output errors, 0 collisions, 2 interface resets

0 output buffer failures, 0 output buffers swapped out

6 carrier transitions

DCD=up DSR=up DTR=up RTS=up CTS=up

Serial0/0/1 is administratively down, line protocol is down

R1# show arp

Protocol Address Age (min) Hardware Addr Type Interface

Internet 172.17.0.1 - 001b.5325.256e ARPA FastEthernet0/0

Internet 172.17.0.2 12 000b.db04.a5cd ARPA FastEthernet0/0

R1# show ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.1.0/24 is directly connected, FastEthernet0/0

C 192.168.2.0/24 is directly connected, Serial0/0/0

R 192.168.3.0/24 [120/1] via 192.168.2.2, 00:00:24, Serial0/0/0

R1# show protocols

Global values:

Internet Protocol routing is enabled

FastEthernet0/0 is up, line protocol is up

Internet address is 192.168.1.1/24

FastEthernet0/1 is administratively down, line protocol is down

FastEthernet0/1/0 is up, line protocol is down

FastEthernet0/1/1 is up, line protocol is down

FastEthernet0/1/2 is up, line protocol is down

FastEthernet0/1/3 is up, line protocol is down

Serial0/0/0 is up, line protocol is up

Internet address is 192.168.2.1/24

Serial0/0/1 is administratively down, line protocol is down

Vlan1 is up, line protocol is down

R1# show version

<Output omitted>

Cisco IOS Software, 1841 Software (C1841-ADVIPSERVICESK9-M),

Version 12.4(10b),

RELEASE SOFTWARE (fc3)

Technical Support: http://www.cisco.com/techsupport

Copyright (c) 1986-2007 by Cisco Systems, Inc.

Compiled Fri 19-Jan-07 15:15 by prod_rel_team

ROM: System Bootstrap, Version 12.4(13r)T, RELEASE SOFTWARE (fc1)

R1 uptime is 43 minutes

System returned to ROM by reload at 22:05:12 UTC Sat Jan 5 2008

System image file is "flash:c1841-advipservicesk9-mz.124-10b.bin"

Cisco 1841 (revision 6.0) with 174080K/22528K bytes of memory.

Processor board ID FTX1111W0QF

6 FastEthernet interfaces

2 Serial(sync/async) interfaces

1 Virtual Private Network (VPN) Module

DRAM configuration is 64 bits wide with parity disabled.

191K bytes of NVRAM.

62720K bytes of ATA CompactFlash (Read/Write)

Configuration register is 0x2102

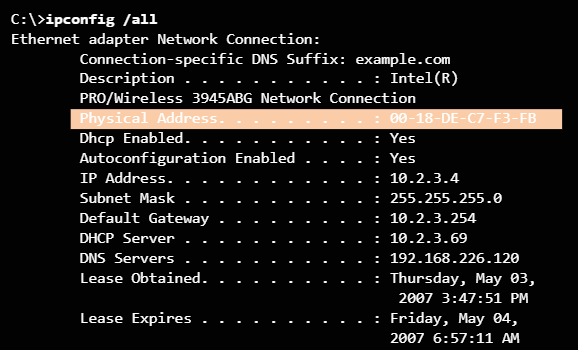

Príkaz ipconfig

|

Ako je znázornené na obrázku 1, IP adresa predvolenej brány hostiteľa sa dá zobraziť zadaním príkazu ipconfig do príkazového riadku počítača so systémom Windows. |

Obrázok 1 IP adresa hostovského PC Podsieťová maska siete Default-gateway |

|

Ako je znázornené na obrázku 2, použitie príkazu ipconfig /all sa používa na zobrazenie MAC adresy, ako aj množstva detailov týkajúcich sa adresovania 3. vrstvy zariadenia. |

Obrázok 2 |

|

Klientská služba DNS na počítačoch so systémom Windows tiež optimalizuje výkon rozlíšenia názvov DNS ukladaním predtým rozlíšených názvov do pamäte. Ako je znázornené na obrázku 3, príkaz ipconfig / displaydns zobrazuje všetky položky DNS uložené v pamäti cache v počítačovom systéme Windows. |

Obrázok 3 |

Príkaz arp

|

Príkaz arp sa vykoná z príkazového riadka systému Windows, ako je to znázornené na obrázku. Príkaz arp -a zobrazuje zoznam všetkých zariadení, ktoré sa momentálne nachádzajú v vyrovnávacej pamäti ARP hostiteľa, ktorá obsahuje adresu IPv4, fyzickú adresu a typ adresovania (statický / dynamický) pre každé zariadenie. Vyrovnávacia pamäť môže byť vymazaná pomocou príkazu arp -d * v prípade, že správca siete chce znovu vyplniť vyrovnávaciu pamäť aktualizovanými informáciami. |

|

Príkaz show cdp neighbors

Cisco Discovery Protocol (CDP) sa spúšťa vo vrstve data-link. Vďaka CDP vedia o sebe susedné zariadenia, a poznajú svoje IP adresy a podobne.

|

Po zavedení zariadenia Cisco sa CDP predvolene spustí. CDP automaticky zistí susedné zariadenia Cisco, na ktorých je spustený CDP, bez ohľadu na to, ktorý protokol alebo sady vrstvy 3 sú spustené. CDP si vymieňa informácie o hardvérovom a softvérovom zariadení so svojimi priamo pripojenými susedmi CDP. |

CDP poskytuje nasledujúce informácie o každom susednom zariadení CDP:

|

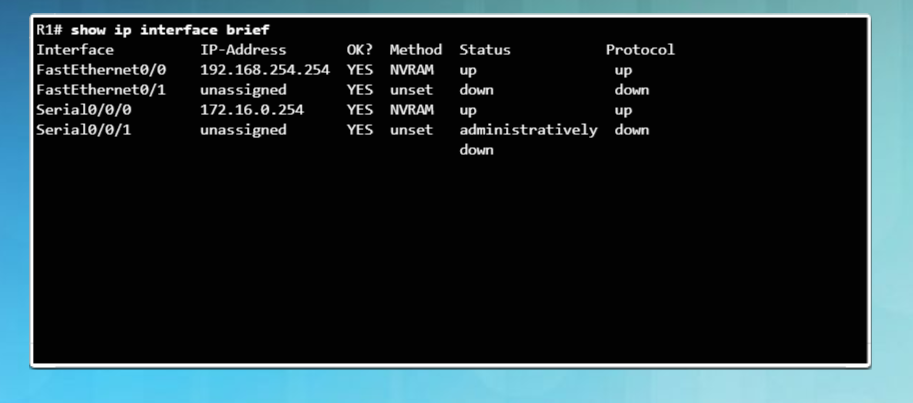

Príkaz show ip interface

Rovnakým spôsobom, ako sa používajú príkazy a obslužné programy na overenie konfigurácie hostiteľa, je možné použiť príkazy na overenie rozhraní(interfaceov) medziľahlých zariadení. Cisco IOS poskytuje príkazy na overenie činnosti rozhraní smerovača a prepínača.

Príkaz na debugovanie

Procesy, protokoly, mechanizmy a udalosti IOS generujú správy o ich stave. Tieto správy môžu poskytnúť cenné informácie pri riešení problémov alebo overovaní systémových operácií. Príkaz "debug" umožňuje správcovi zobraziť tieto správy v reálnom čase na analýzu. Je to veľmi dôležitý nástroj na monitorovanie udalostí na zariadení Cisco IOS.

| Application layer (Aplikačná vrstva) | Záver CCNA1 |